A botnetek és egyéb "érdeklődő" számítógépek kíváncsiságának lefékezésében kiváló eszköz a fail2ban nevű szoftver. Debian Linux alatt természetesen szerepel a hivatalos csomagtárolóban, így a telepítése nem okozhat problémát. A beállításához érdemes egy külön fájlt létrehozni a /etc/fail2ban mappában jail.local néven, az alábbi tartalommal:

[DEFAULT]

banaction = nftables-allports

banaction_allports = nftables-allports

ignoreip = 127.0.0.1/24

maxretry = 2

findtime = 1d

bantime = 1d

bantime.increment = true

bantime.factor = 1

bantime.maxtime = 32d

[sieve]

enabled = true

filter = sieve

[dovecot]

enabled = true

filter = dovecot

[postfix]

enabled = true

filter = postfix

[postfix-sasl]

enabled = true

[pure-ftpd]

enabled = true

filter = pure-ftpd

[webmin-auth]

enabled = true

port = https,10000

filter = webmin-auth

[apache-auth]

enabled = true

filter = apache-auth

[apache-noscript]

enabled = true

filter = apache-noscript

[apache-overflows]

enabled = true

filter = apache-overflows

[apache-wp-login]

enabled = true

port = http,https

filter = apache-wp-login

logpath = /var/log/apache2/access.log

[apache-xmlrpc]

enabled = true

port = http,https

filter = apache-xmlrpc

logpath = /var/log/apache2/access.log

[sshd]

enabled = true

port = ssh

filter = sshd[mode=aggressive]Az egyes blokkok az egyes szolgáltatásokat védik, ezen a szerveren ezek szerint webes alkalmazások futnak (lásd az apache... kezdetű blokkokat), illetve levelezési szolgáltatást is biztosítunk (postfix, dovecot, sieve blokkok).

A DEFAULT részben kőkemény tiltási feltételeket fogalmazunk meg.

Ha egy IP címről egy nap alatt több, mint kettő hibás tevékenység érzékelhető, az IP cím egy napra kitiltásra kerül a szerverről. Ha legközelebb ismét előfordul a dolog, kettő napra lesz kitiltva, azután 4, 8, 16 majd 32 napra. Azért döntöttünk az úgynevezett inkrementális kitiltási mód (bantime.increment=true) mellett, mert az eredeti, kissé túlságosan is megengedő alapértelmezett szabályok kevésnek bizonyultak.

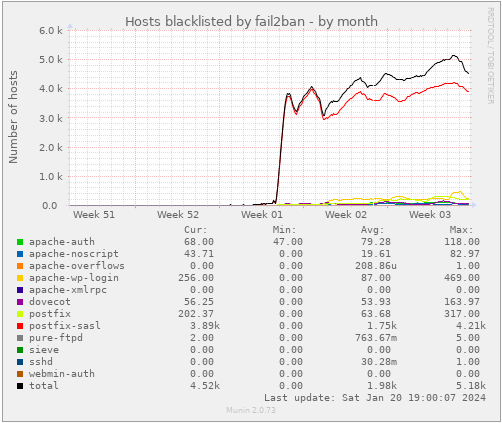

A szigorúbb szabályok eredménye meglehetősen látványosra sikerült:

A kitiltott IP címek száma hirtelen ugrásszerűen növekedésnek indult. Szúrópróbaszerűen ellenőrizve 10 IP címből 9 kínai felségvizekről evezett errefelé.